Jede Organisation behauptet, "DevOps zu machen". Aber die Kluft zwischen DevOps-Theater und echter Engineering-Exzellenz wird immer größer. Hochleistungsteams deployen hunderte Male pro Tag mit nahezu null Ausfallraten. Alle anderen kämpfen mit wöchentlichen Releases und Wochenend-Feuerwehreinsätzen. Was ist der Unterschied?

Der Stand von DevOps 2026

Nach einem Jahrzehnt DevOps-Adoption haben sich Muster herauskristallisiert. Die Praktiken, die 2015 revolutionär erschienen, sind heute Standard. Aber viele Organisationen haben ein Plateau erreicht—sie implementieren die sichtbaren Praktiken, während sie die zugrundeliegenden Prinzipien verpassen, die sie zum Funktionieren bringen.

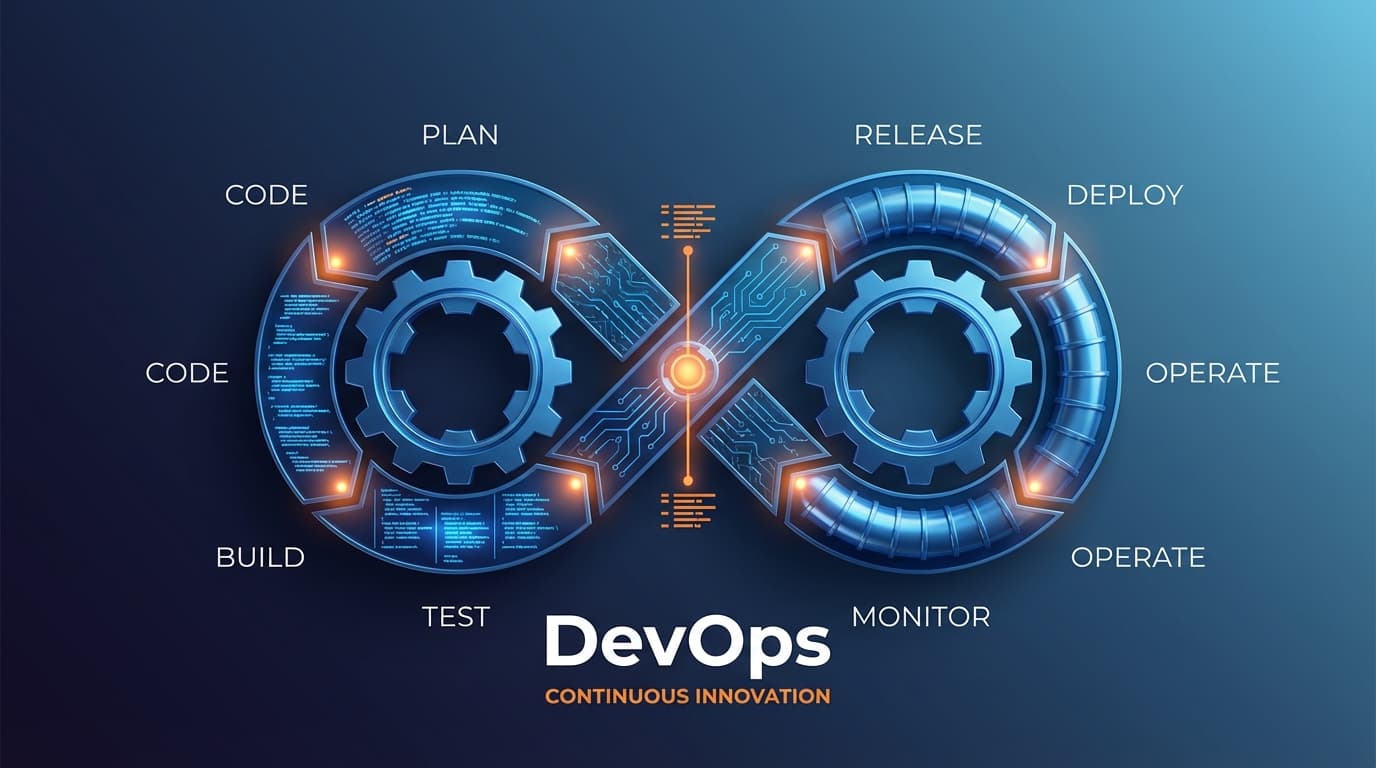

DevOps ist kein Ziel. Es ist eine kontinuierliche Reise, Reibung vom Weg zwischen Idee und Produktion zu entfernen.

Fundament: Alles als Code

High Performer behandeln alles—Infrastruktur, Konfiguration, Policies, Dokumentation—als Code. Das ist nicht nur Automatisierung; es geht darum, eine einzige Quelle der Wahrheit zu schaffen, die versionskontrolliert, überprüfbar und reproduzierbar ist.

Infrastructure as Code (IaC)

Mit Tools wie Terraform, Pulumi oder cloud-nativen Lösungen wird jedes Stück Infrastruktur im Code definiert. Kein Click-Ops, keine Snowflake-Server, kein "wir glauben, es ist so konfiguriert".

- Reproduzierbarkeit: Identische Umgebungen für Dev, Test, Staging, Produktion erstellen

- Audit-Trail: Jede Änderung in der Versionskontrolle verfolgt

- Disaster Recovery: Komplette Umgebungen aus Code neu aufbauen

- Wissensaustausch: Infrastrukturentscheidungen im Code dokumentiert, nicht als Stammwissen

Configuration as Code

Anwendungskonfiguration, Feature-Flags, Secrets-Management—alles durch Code mit ordnungsgemäßer Änderungskontrolle verwaltet. Keine "jemand hat eine Config in Produktion geändert und niemandem Bescheid gesagt" mehr.

Policy as Code

Sicherheitsrichtlinien, Compliance-Anforderungen und Governance-Regeln kodiert und automatisch durchgesetzt. Tools wie OPA (Open Policy Agent) machen das im großen Maßstab praktikabel.

CI/CD: Über die Grundlagen hinaus

Continuous Integration und Continuous Deployment sind fundamental, aber der Reifegrad variiert enorm. Hier ist, was Anfänger von Experten unterscheidet:

Pipeline-Design

- Schnelles Feedback: Unit-Tests in Sekunden, nicht Minuten. Entwickler sollten nicht auf CI warten

- Parallele Ausführung: Unabhängige Checks gleichzeitig ausführen

- Progressive Validierung: Schnelle Checks zuerst, teure Checks später

- Hermetische Builds: Builds sind reproduzierbar, unabhängig davon, wann oder wo sie laufen

Deployment-Strategien

Über einfache Blue-Green-Deployments hinaus nutzen reife Organisationen:

- Canary-Releases: Zuerst an einen kleinen Prozentsatz ausrollen, validieren, dann erweitern

- Feature-Flags: Deployment von Release entkoppeln—Code in Produktion, Feature noch nicht sichtbar

- Progressive Delivery: Automatisiertes Rollout basierend auf Metriken und Health Checks

- Automatisches Rollback: Wenn Metriken sich verschlechtern, automatisch zurücksetzen ohne menschliches Eingreifen

Observability: Die drei Säulen und darüber hinaus

Monitoring sagt Ihnen, dass etwas falsch ist. Observability hilft Ihnen zu verstehen, warum. 2026 sind die drei Säulen—Logs, Metriken, Traces—Baseline. High Performer gehen weiter.

Strukturiertes Logging

Nicht nur Textdateien, sondern strukturierte, abfragbare Daten. Jeder Log-Eintrag enthält Kontext: Request-ID, Benutzer, Service-Version, relevante Identifikatoren. Korrelation über Services hinweg ist trivial.

Distributed Tracing

Requests über Service-Grenzen hinweg verfolgen. Wenn ein Benutzer Langsamkeit meldet, den gesamten Request-Pfad nachverfolgen und genau identifizieren, wo Zeit verbracht wurde.

Metriken und SLOs

Definieren Sie mit Service Level Objectives, wie "gut" aussieht. Alarm bei SLO-Burn-Rate, nicht bei willkürlichen Schwellwerten. Fokus auf Benutzerauswirkungen, nicht auf interne Metriken.

Proaktive Analyse

- Anomalie-Erkennung: AI/ML identifiziert ungewöhnliche Muster, bevor sie zu Incidents werden

- Chaos Engineering: Absichtlich Fehler injizieren, um Resilienz zu überprüfen

- Game Days: Incident Response üben, bevor echte Incidents auftreten

Security Shift-Left: DevSecOps

Sicherheit kann kein Gate am Ende der Pipeline sein. Sie muss durchgehend integriert werden.

In der Pipeline

- Statische Analyse (SAST): Code vor dem Merge auf Schwachstellen scannen

- Dependency-Scanning: Verwundbare Bibliotheken automatisch identifizieren

- Container-Scanning: Images auf bekannte Schwachstellen prüfen

- Infrastruktur-Scanning: IaC gegen Sicherheitsrichtlinien validieren

In Produktion

- Runtime-Schutz: Angriffe in Echtzeit erkennen und blockieren

- Secret-Rotation: Automatisierte, regelmäßige Credential-Rotation

- Netzwerk-Policies: Zero-Trust-Networking, minimaler erforderlicher Zugriff

- Audit-Logging: Vollständige Aufzeichnung, wer was wann getan hat

Platform Engineering: Die Developer Experience

Der heißeste Trend in DevOps ist kein Tool—es ist ein Ansatz. Platform Engineering baut interne Plattformen, die Entwickler produktiver machen und gleichzeitig organisatorische Standards einhalten.

Was eine gute interne Plattform ausmacht

- Self-Service: Entwickler können provisionieren, was sie brauchen, ohne Tickets

- Golden Paths: Opinionierte Defaults, die für die meisten Fälle gut funktionieren

- Escape Hatches: Flexibilität, wenn legitime Bedürfnisse von Defaults abweichen

- Dokumentation: Klare Anleitungen für häufige Aufgaben

- Support-Modell: Wenn etwas schiefgeht, ist Hilfe verfügbar

Die besten Plattform-Teams messen Erfolg an der Entwicklerproduktivität, nicht an der Raffinesse ihrer Tools.

Kulturelle Grundlagen

Tools und Praktiken sind wichtig, aber Kultur bestimmt, ob sie erfolgreich sind. Hochleistungsorganisationen teilen gemeinsame kulturelle Merkmale:

Schuldfreie Postmortems

Wenn Incidents auftreten, Fokus auf Systeme und Prozesse, nicht auf Einzelpersonen. Das Ziel ist Lernen und Verbesserung, nicht Bestrafung. Menschen, die Schuldzuweisungen fürchten, verstecken Probleme.

Kalkuliertes Risikoeingehen

Häufig deployen, weil es sicherer ist als Big-Bang-Releases. Schnell scheitern, schnell lernen, schnell verbessern. Organisationen, die Misserfolg bestrafen, bekommen versteckte Misserfolge stattdessen.

Geteilte Verantwortung

"You build it, you run it" geht nicht um Last—es geht um Feedback-Schleifen. Entwickler, die Produktionsprobleme erleben, schreiben besseren Code.

Kontinuierliches Lernen

Technologie entwickelt sich ständig weiter. Organisationen, die in Lernen investieren, bleiben vorne. Die, die es nicht tun, akkumulieren Skills-Schulden neben technischen Schulden.

Wo DACH-Organisationen typischerweise kämpfen

In unserer Arbeit mit deutschen, österreichischen und Schweizer Unternehmen sehen wir gemeinsame Muster:

- Change-Management-Overhead: Prozesse, die für vierteljährliche Releases entworfen wurden, auf Continuous Deployment angewendet

- Siloisierte Teams: Dev, Ops, Security in separaten Organisationen mit nicht ausgerichteten Anreizen

- Legacy-Integration: Moderne Praktiken stoppen an der Grenze zu Legacy-Systemen

- Compliance-Komplexität: Regulatorische Anforderungen als Barrieren für Automatisierung interpretiert

- Tool-Proliferation: Mehrere Tools, die ähnliche Dinge tun, keines gut integriert

Zum nächsten Level gelangen

DevOps-Reife geht nicht darum, mehr Tools zu implementieren. Es geht darum, Reibung zu entfernen, Feedback-Schleifen zu straffen und Teams zu befähigen, Wert sicher und schnell zu liefern.

Beginnen Sie mit Messen: Wie lange vom Code-Commit zur Produktion? Wie oft scheitern Deployments? Wie schnell können Sie sich von Incidents erholen? Diese Metriken zeigen, worauf Sie Verbesserungsbemühungen fokussieren sollten.

Wir helfen DACH-Unternehmen, ihre aktuelle DevOps-Reife zu bewerten und praktische Roadmaps zum nächsten Level zu erstellen. Keine Vendor-getriebene Tool-Adoption, sondern Fähigkeits-fokussierte Verbesserung, die messbare Ergebnisse liefert.